Na tohtoročnej konferencii ESET World predstavili výskumníci spoločnosti ESET svoje najnovšie zistenia o aktivitách neslávne známej APT skupiny Lazarus. Riaditeľ výskumu hrozieb spoločnosti ESET Jean-Ian Boutin sa bližšie pozrel na viaceré nové kampane z dielne skupiny Lazarus namierené voči dodávateľom obranných spoločností medzi koncom roka 2021 a marcom 2022.

Počas týchto útokov cielila skupina Lazarus podľa telemetrie spoločnosti ESET na firmy v Európe (Francúzsko, Taliansko, Nemecko, Holandsko, Poľsko a Ukrajina) a v Latinskej Amerike (Brazília).

Hoci primárny účel kampane bola kybernetická špionáž, skupina Lazarus sa tiež neúspešne pokúsila o vylákanie peňazí od obetí. „Skupina Lazarus preukázala vynaliezavosť, keď nasadila vskutku zaujímavé nástroje. Príkladom je komponent, ktorý dokáže zneužiť zraniteľnosť v ovládači od Dellu a vďaka nej zapisovať do pamäte, ktorá je normálne prístupná len pre jadro operačného systému. Tento pokročilý trik bol použitý pri pokuse o obídenie bezpečnostného riešenia,“ vysvetľuje Jean-Ian Boutin.

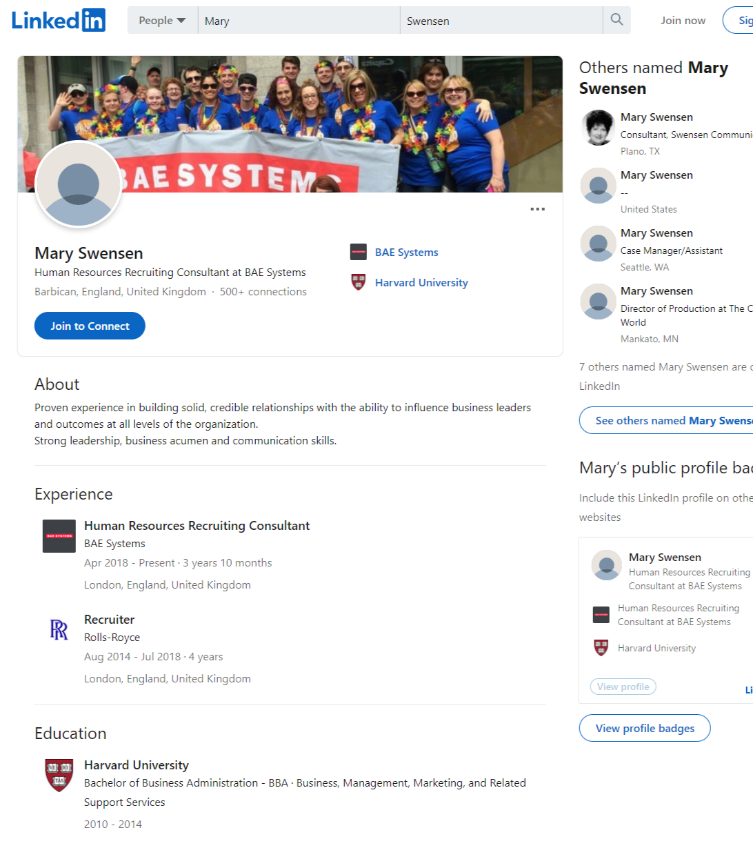

Už v roku 2020 výskumníci spoločnosti ESET zdokumentovali operáciu s názvom In(ter)ception vykonanú podskupinou Lazarus, ktorá bola namierená proti európskym dodávateľom leteckých a obranných spoločností. Táto kampaň stojí za povšimnutie, nakoľko využila sociálne siete, najmä LinkedIn, na vybudovanie dôvery medzi útočníkmi a nič netušiacim zamestnancom, ktorým následne zločinci poslali škodlivý obsah zamaskovaný za popis pracovnej pozície či prihlášky. Už vtedy sa útočníci zamerali na firmy v Brazílii, Českej republike, Katare, Turecku a na Ukrajine.

Išlo o útok globálneho charakteru

Výskumníci spoločnosti ESET sa spočiatku nazdávali, že útoky boli zacielené predovšetkým na európske spoločnosti, no bližším sledovaním aktivít proti dodávateľom v obrannom priemysle zosnovaným viacerými podskupinami zločineckej organizácie Lazarus si uvedomili, že kampaň siaha omnoho ďalej. Zatiaľ čo malvéry použité v rozličných kampaniach boli rozdielne, základný princíp útoku bol vždy rovnaký. Falošný náborový pracovník kontaktoval zamestnanca na LinkedIne, aby mu následne zaslal škodlivý dokument.

Aj v tomto prípade postupovali útočníci takým istým spôsobom, ako v minulosti. Výskumníci spoločnosti ESET si ale všimli, že podvodníci recyklovali prvky legitímnych náborových kampaní, aby ich falošné kampane pôsobili dôveryhodnejšie. Okrem toho použili útočníci na šírenie škodlivého obsahu aj služby ako WhatsApp či Slack.

V roku 2021 americké ministerstvo spravodlivosti obvinilo troch programátorov v službách severokórejskej armády za kybernetické útoky. Podľa americkej vlády patrili pod hackerskú jednotku severokórejskej armády, v bezpečnostnej komunite známu ako Lazarus Group.

ESET odhaľuje aj ďalšie činnosti

Okrem najnovších zistení o skupine Lazarus sa ESET na konferencii podelil aj o poznatky súvisiace s vojnou na Ukrajine. Výskumník spoločnosti ESET Róbert Lipovský sa bližšie pozrel na kybernetickú vojnu počas ruskej invázie na Ukrajinu, vrátane pokusu o narušenie elektrickej siete prostredníctvom malvéru Industroyer2 a mnohých útokov wipermi.

Na konferencii ESET World sa predstavil aj bývalý veliteľ Medzinárodnej vesmírnej stanice ISS, kanadský astronaut Chris Hadfield, ktorý je kľúčovou postavou kampane Progress. Protected., nedávno predstavenej spoločnosťou ESET. Chris Hadfield diskutoval počas konferencie s generálnym riaditeľom spoločnosti ESET Richardom Markom o otázkach technológie, vedy a života.

Zdroj: Tlačová správa spoločnosti ESET